متابعة – أمل علوي

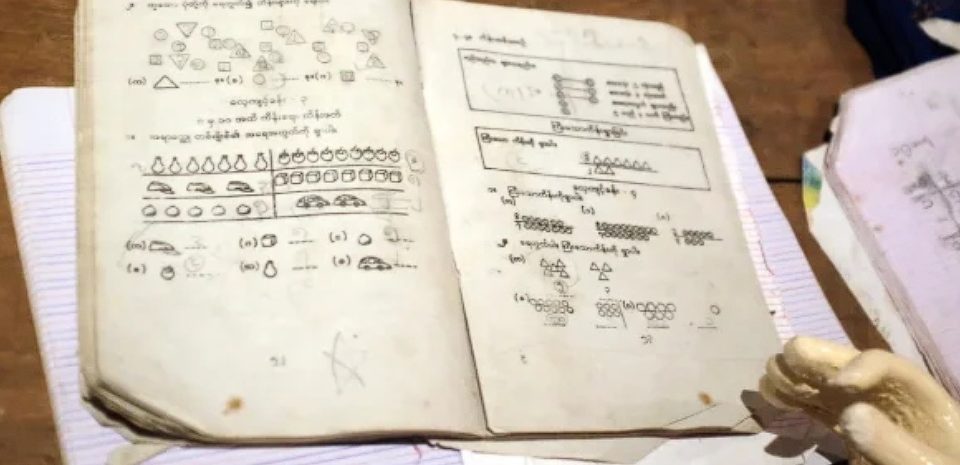

كشف انسكاب البيانات من خادم سحابة غير مضمون على مئات الآلاف من مستندات التحويل المصرفي الحساسة في الهند ، مما يكشف عن أرقام الحسابات وأرقام المعاملات وتفاصيل الاتصال بالأفراد.

اكتشف الباحثون في شركة Cybersecurity Upguard في أواخر أغسطس خادم تخزين يمكن الوصول إليه من قبل Amazon والذي يحتوي على 273،000 وثائق PDF المتعلقة بالتحويلات المصرفية للعملاء الهنود.

كانت الملفات المكشوفة تحتوي على نماذج معاملات مكتملة مخصصة للمعالجة عبر البيت الوطني للمقاصة الآلية ، أو NACH ، أ نظام مركزي تستخدمها البنوك في الهند لتسهيل المعاملات المتكررة ذات الحجم الكبير ، مثل الرواتب وسداد القروض ومدفوعات المرافق.

وقال الباحثون لـ TechCrunch: تم ربط البيانات بـ 38 بنكًا ومؤسسات مالية مختلفة على الأقل.

تم توصيل بيانات التسرب في نهاية المطاف ، لكن الباحثين قالوا إنهم لا يستطيعون تحديد مصدر التسرب.

بعد نشر هذه المقالة ، تواصلت شركة Nupay Indian Fintech مع TechCrunch عبر البريد الإلكتروني لتأكيد أنها “عالجت فجوة التكوين في دلو تخزين Amazon S3” يحتوي على نماذج التحويل المصرفي.

ليس من الواضح سبب ترك البيانات بشكل علني ويمكن الوصول إليه على الإنترنت ، على الرغم من أن الهفوات الأمنية من هذا النوع ليست غير شائعة بسبب الخطأ البشري.

مضمون للبيانات ، نوباي يلوم “فجوة التكوين”

في منشور المدونة بتفصيل النتائج التي توصل إليها ، قال الباحثون في Upguard أنه من بين عينة من 55000 وثيقة نظروا إليها ، ذكر أكثر من نصف الملفات اسم المقرض الهندي Aye Finance ، الذي قدم مقابل 171 مليون دولار في العام الماضي. كان بنك الدولة الهندي المملوك للدولة هو المؤسسة التالية التي تظهر بالتردد في مستندات العينة ، وفقًا للباحثين.

بعد اكتشاف البيانات المكشوفة ، أبلغ الباحثون في UpeGuard Aye Finance من خلال عناوين البريد الإلكتروني لشركاتها وخدمة العملاء وتظلمه. كما نبه الباحثون مؤسسة المدفوعات الوطنية في الهند ، أو NPCI ، الهيئة الحكومية المسؤولة عن إدارة NACH.

بحلول أوائل سبتمبر ، قال الباحثون إن البيانات لا تزال مكشوفة وأنه تم إضافة الآلاف من الملفات إلى الخادم المكشوف يوميًا.

وقال Upguard إنه ينبه فريق الاستجابة لحالات الطوارئ في الهند ، Cert-In. وقال الباحثون للبيانات المكشوفة بعد فترة وجيزة.

على الرغم من هذا ، ظل من غير الواضح من كان مسؤولاً عن الفاصل الأمني. نفى المتحدثون باسم Aye Finance و NCPI أنهما مصدر انسكاب البيانات ، واعترف متحدث باسم بنك الدولة في الهند بتواصلنا لكنهم لم يقدموا التعليق.

بعد النشر ، أكد Nupay أنه كان سبب انسكاب البيانات.

أخبر Neeraj Singh ، المؤسس المشارك لـ Nupay ، Neeraj Singh ، TechCrunch أنه تم تخزين “مجموعة محدودة من سجلات الاختبار مع تفاصيل العميل الأساسية” في دلو Amazon S3 وادعى أن “الأغلبية كانت ملفات أو اختبار”.

وقالت الشركة إن سجلاتها المستضافة في أمازون “أكدت أنه لم يكن هناك وصول غير مصرح به أو تسرب البيانات أو سوء الاستخدام أو التأثير المالي.”

شككت Upguard في مطالبات Nupay ، وأخبر TechCrunch أن بضع مئات فقط من الآلاف من الملفات التي أخذها الباحثين الذين تم أخذ عينات منها تحتوي على بيانات اختبار أو تحمل اسم Nupay على النماذج. وأضاف Upguard أنه من غير الواضح كيف يمكن أن تستبعد سجلات Nupay Cloud أي وصول إلى دلو Amazon S3 من Nupay آنذاك ، بالنظر إلى أن Nupay لم يطلب من عناوين IP الخاصة به التي تم استخدامها للتحقيق في التعرض للبيانات.

كما أشار Upguard إلى أن تفاصيل دلو الأمازون لم تقتصر على الباحثين ، حيث تم فهرسة Grayhatwarfare ، وهي قاعدة بيانات قابلة للبحث التي تفهست ساحة التخزين السحابية المرئية بشكل عام.

عندما سئل من قبل TechCrunch ، لم يذكر Nupay’s Singh على الفور كم من الوقت كان دلو Amazon S3 في متناول الويب.

نشرت لأول مرة في 25 سبتمبر وتم تحديثها بمعلومات جديدة من Nupay.

هذا المحتوي تم باستخدام أدوات الذكاء الإصطناعي